El año pasado, varios padres de la EFF inscribieron a sus hijos en una guardería y enseguida les dijeron que se descargaran una aplicación para gestionar el cuidado de sus hijos. Las aplicaciones para guarderías y centros de preescolar suelen incluir notificaciones de comidas, cambios de pañales, fotos, actividades y qué tutor ha recogido o dejado al niño, características potencialmente útiles para superar la ansiedad por separación de los niños recién matriculados y sus ansiosos padres. Al trabajar en una organización orientada a la privacidad como la nuestra, nos hicimos preguntas: ¿Tenemos que usar esto? ¿Son seguras? La respuesta a la primera, por desgracia, fue "sí", en parte para que las escuelas pudieran cumplir las directrices sanitarias para evitar el contacto innecesario en persona. Pero, preocupantemente, la respuesta a la segunda fue un rotundo "no".

Como ocurre con muchos de estos servicios, hay algunas aplicaciones que son más populares que otras. Aunque empezamos con la que se nos pedía que utilizáramos, esto nos impulsó a mirar más de cerca todo el sector.

"La (casi generalizada) frialdad"

Hoy en día, ofrecer una autenticación de dos factores (2FA), en la que se utilizan dos métodos diferentes para verificar el inicio de sesión de un usuario, es bastante estándar. La EFF ha afirmado con frecuencia que es una de las formas más sencillas para aumentar su seguridad. Por lo tanto, parecía un primer paso básico para las aplicaciones de guardería.

En octubre de 2021, intentamos contactar con uno de los servicios de guardería más populares, Brightwheel, sobre la falta de autenticación de dos factores en su aplicación móvil. Buscamos en el sitio web un correo electrónico para informar sobre problemas de seguridad, pero no pudimos encontrarlo.

Unos cuantos correos electrónicos fríos y un poco de networking después, conseguimos una reunión. La conversación fue productiva y nos alegramos de saber que Brightwheel iba a implantar la 2FA para todos los administradores y padres. De hecho, el anuncio de la empresa afirmaba que eran el "primer socio en ofrecer este nivel de seguridad" en la industria, una afirmación interesante pero también potencialmente preocupante.

¿Era cierto? Parece que sí. Esto nos llevó a hacer más contactos con otras aplicaciones de guardería populares. En abril de 2022, nos pusimos en contacto con el vicepresidente de ingeniería de otra popular aplicación, HiMama (sin respuesta). A continuación, enviamos un correo electrónico al servicio de asistencia de HiMama sobre la 2FA, y recibimos una respuesta rápida pero poco prometedora de que nuestra solicitud de función se enviaría al equipo de productos para recibir asistencia. Así que investigamos más a fondo.

Profundizando en el tema y una historia preocupante

Al examinar una serie de aplicaciones populares de guardería y educación infantil, encontramos rápidamente más problemas que la simple falta de 2FA. Mediante el análisis estático y dinámico de varias aplicaciones, descubrimos no solo problemas de seguridad, sino también características que comprometen la privacidad. Problemas como las políticas de contraseñas débiles, el seguimiento de Facebook, el tráfico de texto claro habilitado y los vectores para que las aplicaciones maliciosas vean los datos sensibles.

Como nota sobre las herramientas de investigación y la metodología: hemos utilizado MobSF y apktool para el análisis estático del código de la aplicación y mitmproxy, Frida, y adb (Android Debug Bridge) para realizar un análisis dinámico al capturar el tráfico de red y el comportamiento de la aplicación.

Inicialmente, habíamos deducido que muchos de estos servicios no serían conscientes de sus problemas, y pensábamos revelar cualquier vulnerabilidad a cada empresa. Sin embargo, descubrimos que no sólo no éramos los únicos que nos preguntábamos sobre la seguridad de estas aplicaciones, sino que tampoco éramos los únicos que recibíamos poca o ninguna respuesta de las empresas.

En marzo de 2022, un grupo de investigadores académicos y de seguridad de la agencia AWARE7, el Instituto para la Seguridad en Internet, el Instituto Max Planck para la Seguridad y la Privacidad y la Universidad del Ruhr de Bochum presentaron un paper al Simposio PET (Privacy Enhancing Technologies) en Sidney, Australia. Describieron la falta de respuesta que tuvieron sus propias divulgaciones:

"Precisamente porque los datos de los niños están en juego y la respuesta en el proceso de divulgación fue escasa (6 de 42 proveedores (±14%) respondieron a nuestra divulgación), esperamos que nuestro trabajo llame la atención sobre este delicado asunto. Los directores de las guarderías, los proveedores de servicios de guardería y los padres no pueden analizar estas aplicaciones por sí mismos, pero tienen que ayudar a decidir qué aplicación introducir."

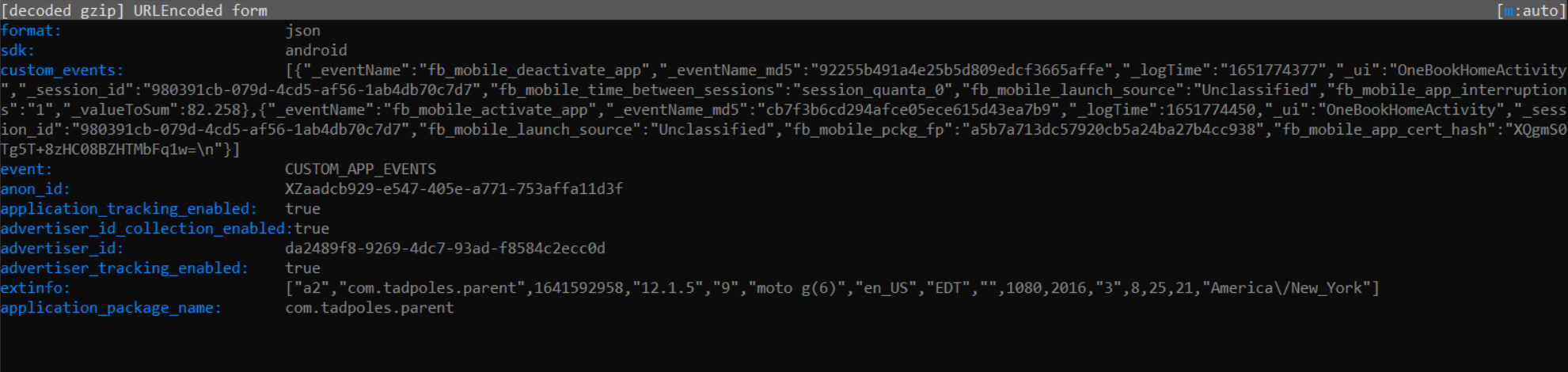

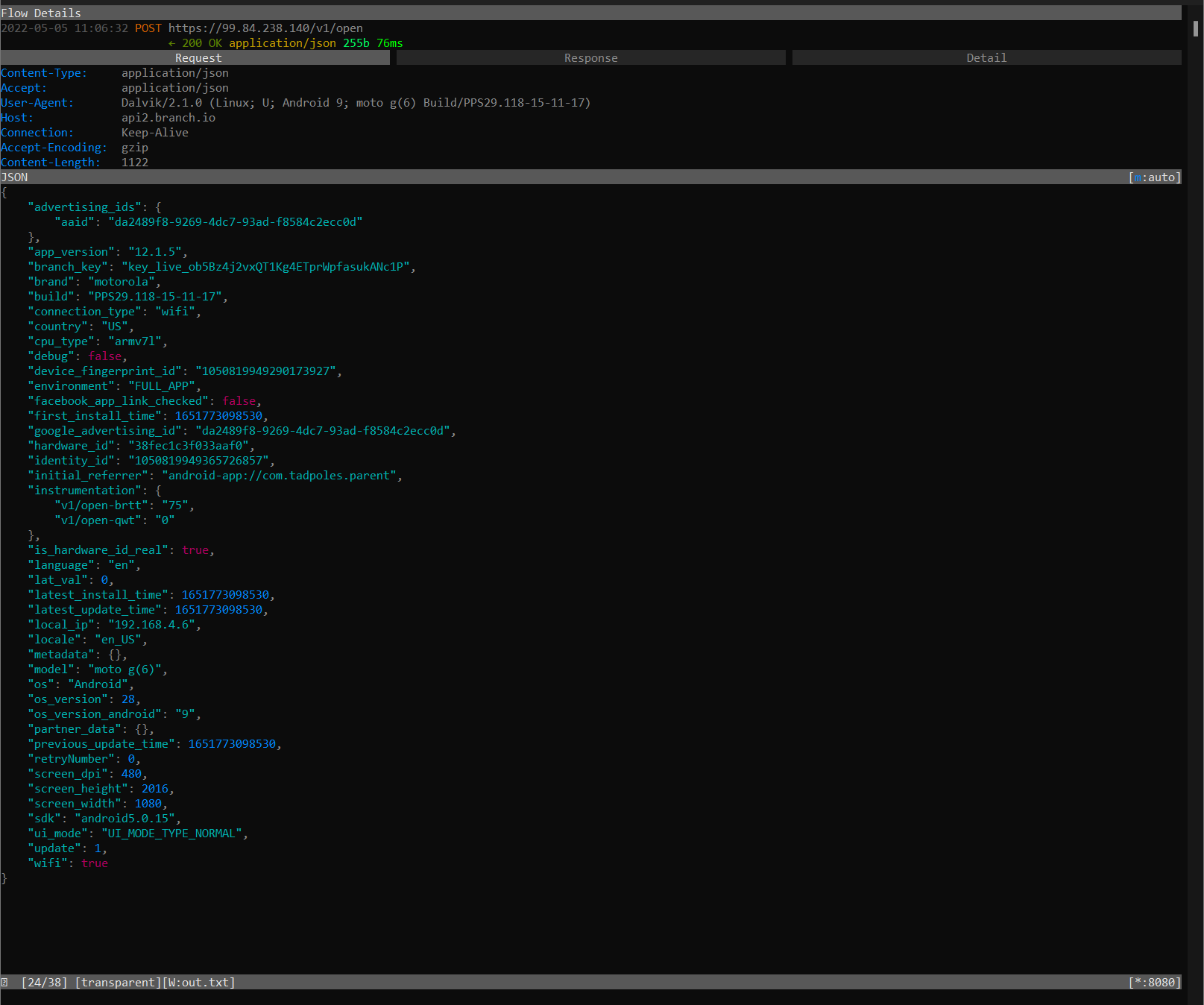

De hecho, los investigadores revelaron la vulnerabilidad de muchas de las mismas aplicaciones que estábamos investigando en noviembre de 2021. A pesar de saber que los datos de los niños estaban en juego, los controles de seguridad aún no habían sido impulsados como prioridad en esta industria. También seguían existiendo problemas de privacidad. Por ejemplo, la aplicación para Android Tadpoles (v12.1.5) envía la actividad de la aplicación basada en eventos a la Graph API de Facebook. Así como información muy extensa del dispositivo a Branch.io.

La aplicación Tadspoles para Android utiliza el SDK de Facebook para enviar los datos de eventos de la aplicación personalizada a graph.facebook.com

La aplicación Tadspoles para Android utiliza el SDK de Facebook para enviar los datos de eventos de la aplicación personalizada a graph.facebook.com

[Related: How to Disable Ad ID Tracking on iOS and Android, and Why You Should Do It Now]

información detallada enviada a branch.io

En su política de privacidad Branch.io afirma que no vende ni "alquila" esta información, pero la cantidad precisa de datos que se les envía -hasta el tipo de CPU del dispositivo- es muy granular, lo que crea un amplio perfil sobre el padre/tutor fuera de la aplicación Tadpoles. Un perfil que está sujeto a compartir datos en situaciones como una fusión o adquisición de Branch.io. Ni Branch.io ni Facebook aparecen o se mencionan en la política de privacidad deTadpole.

Nota sobre la seguridad en la nube

Otra tendencia común en muchas aplicaciones de guardería: confiar en los servicios en la nube para transmitir su postura de seguridad. Estas aplicaciones suelen afirmar que utilizan "la nube" para proporcionar una seguridad de primera línea. HiMama, por ejemplo, escribe en su Declaración de Seguridad en Internet que AWS de Amazon "es adecuado para ejecutar aplicaciones gubernamentales sensibles y es utilizado por más de 300 agencias gubernamentales de Estados Unidos, así como por la Marina, el Tesoro y la NASA". Esto es técnicamente cierto, pero AWS tiene una oferta particular (AWS GovCloud) que está aislada y configurada para cumplir con las normas federales requeridas para los servidores gubernamentales y las aplicaciones en esos servidores. En cualquier caso, independientemente de si una aplicación utiliza ofertas de nube estándar o de nivel gubernamental, una parte importante de la configuración y la seguridad de la aplicación se deja en manos de los desarrolladores y de la empresa. Nos gustaría que HiMama y otras aplicaciones similares destacaran las configuraciones de seguridad específicas que utilizan en los servicios en la nube que utilizan.

Las necesidades de cuidado de los niños entran en conflicto con la elección informada

Cuando un padre tiene una necesidad inmediata de guardería y una guardería cercana a su casa o a su trabajo se abre con una plaza, es menos probable que se pelee por las aplicaciones que elige el centro. Y los centros de preescolar y las guarderías no están obligados a utilizar una aplicación concreta. Pero sí están confiando en un tercero para que actúe de forma ética y segura con los datos de los niños de una escuela. Las normativas como la COPPA (Ley de Protección de la Privacidad de los Niños en Internet) probablemente no se aplican a estas aplicaciones. Algunos service providers appear hacen referencia a la COPPA de forma indirecta, con un lenguaje legal que indica que no recopilan datos directamente de niños menores de 13 años y que se found a statement on one app comprometiéndose a cumplir la COPPA.

Entre un lenguaje vago que podría confundir a los padres sobre la realidad de la seguridad de los datos, un menor número de opciones para las guarderías (especialmente los dos primeros años de la pandemia), aplicaciones con fugas e inseguras, y la falta de opciones de control de la seguridad de la cuenta, los padres no pueden tomar una decisión totalmente informada o sólida sobre la privacidad.

Llamada a la acción para las aplicaciones de guardería y educación infantil

Es crucial que las empresas que crean estas aplicaciones no ignoren vulnerabilidades de seguridad comunes y fáciles de corregir. Ofrecer a los padres y a las escuelas unos controles de seguridad adecuados y endurecer la infraestructura de las aplicaciones debería ser la máxima prioridad para un conjunto de apps que manejan datos de niños, especialmente de los más pequeños que atiende el sector de las guarderías. Pedimos a todos estos servicios que den prioridad a las siguientes protecciones y directrices básicas:

Tareas inmediatas:

- 2FA disponible para todos los administradores y el personal.

- Abordar las vulnerabilidades de seguridad conocidas en las aplicaciones móviles.

- Revele y enumere los rastreadores y los análisis y cómo se utilizan.

- Utilizar imágenes de servidores en la nube reforzadas. Además, un proceso para actualizar continuamente la tecnología obsoleta en esos servidores.

- Bloquea cualquier contenedor público en la nube que contenga vídeos y fotos de los niños. Estos no deberían estar disponibles públicamente y la guardería y los padres/tutores deberían ser los únicos capaces de acceder y ver estos datos sensibles.

Estas soluciones crearían un entorno significativamente más seguro y privado para los datos de los niños demasiado jóvenes para hablar por sí mismos. Pero siempre se puede hacer algo más para crear aplicaciones que sirvan de referencia en el sector para la privacidad de los niños.

Tareas alentadas encarecidamente:

Mensajería E2EE (cifrada de extremo a extremo) entre la escuela y los padres

Considere que la comunicación entre las escuelas y los padres es muy sensible. No es necesario que el propio servicio vea la comunicación que se transmite entre las escuelas y los padres.

Crear canales de seguridad para informar de las vulnerabilidades

Tanto los investigadores de la EFF como los de AWARE7 (et al.) tuvieron problemas para encontrar los canales adecuados cuando descubrimos problemas con diferentes aplicaciones. Sería estupendo que pusieran un simple archivo security.txt en su website para que los investigadores se pongan en contacto con las personas adecuadas, en lugar de esperar una respuesta de los correos electrónicos de soporte de la empresa.

En la EFF también somos padres. Y el panorama actual no es justo para los padres. Si queremos un futuro digital mejor, hay que empezar por ser mejores administradores hoy y no permitir un precedente de filtración de datos que podría llevar a una amplia elaboración de perfiles -o algo peor- de niños que aún no han dado sus primeros pasos.