En la EFF luchamos con ahínco para garantizar el mantenimiento de tus derechos de seguridad y privacidad en el mundo digital. Cuando nos fundamos en 1990, el sueño de un mundo unido por Internet iba acompañado de visiones de futuro de dispositivos conectados de todo tipo que hacían nuestra vida más cómoda y lujosa. En las dos últimas décadas, Internet ha pasado de los terminales del salón y la oficina a nuestros teléfonos, relojes, electrodomésticos y aparatos de iluminación. Y aunque los llamados dispositivos inteligentes y el Internet de las Cosas (IoT) nos han permitido automatizar algunos aspectos de nuestras vidas, también han estado plagados de problemas de privacidad y seguridad, dando a los hackers y mineros de datos un acceso sin precedentes a nuestra información personal y de comportamiento.

Ejemplos de grandes redes de bots como las ya conocidas Mirai y la más reciente Fronton - consistentes en dispositivos IoT conectados a Internet- han causado daños significativos, y han dado a IoT una terrible reputación en lo que respecta a la seguridad. Los gobiernos han empezado a tomar nota, y la aprobación de la Ley de Mejora de la Ciberseguridad de la IO de 2020 en EE.UU., aunque bienvenida, solo ha empezado a abordar esta cuestión. En el frente de la privacidad, nuestros dispositivos y aparatos conectados están entregando potencialmente cientos de puntos de datos discretos por día a las empresas sin ningún límite significativo ni conocimiento de lo que están haciendo con estos datos. Y los propietarios de viviendas que desean añadir dispositivos inteligentes a sus hogares a menudo se ven obligados a instalar aplicaciones que controlan estos dispositivos, pero también entregan datos a terceros sin notificación.

Mozilla proporciona una herramienta útil, *privacy not included, para buscar en tus propios dispositivos inteligentes lo que pueden estar enviando a la nube. Si, por ejemplo, tienes un Furbo Dog Camera with Dog Nanny, estás sujeto a una política de privacidad que establece que Furbo puede "recopilar cualquier audio, vídeo o imagen que crees, subas, guardes o compartas" y "recopilar información de vídeo y auditoría de personas cuando pasan por delante de la cámara o hablan cuando la Furbo Dog Camera está encendida". Por desgracia, esta política no es atípica. Investigadores de la Northeastern University y el Imperial College de Londres descubrieron en un encuesta sobre dispositivos IoT en la industria que 72 de las 81 que examinaron enviaban información a terceros.

Los matices de añadir automatización y funcionalidad conectadas al hogar, al tiempo que se preserva la privacidad y la seguridad, parecen una tarea obtusa y difícil. Muchos consumidores, por lo demás entusiastas, se han encontrado con frustraciones incalculables y se han convertido en víctimas de los fallos de una industria ávida de datos. La miríada de dificultades ha llevado incluso a los usuarios a abandonar por completo los dispositivos inteligentes.

No desesperes, porque hay esperanza. En los últimos años se han desarrollado y se están desarrollando activamente numerosos proyectos y protocolos que aportan un mayor grado de privacidad y seguridad al hogar conectado. Y todo empieza por trasladar la orquestación de todos esos dispositivos desde la nube a tu propia red, con la ayuda de un dispositivo llamado "hub".

Coordinar sus dispositivos inteligentes localmente con el Asistente del Hogar

Lo ideal es que el uso de un centro local nos proporcione dos ventajas. Es

- nos permite eliminar todas las aplicaciones individuales que controlan la amplia gama de dispositivos inteligentes que podemos tener, y

- garantiza que no estamos entregando datos sobre el uso de nuestros dispositivos (y, por lo tanto, sobre nuestros comportamientos) a terceros o empresas que no rinden cuentas.

Sin embargo, no todos los concentradores cortan completamente los lazos del dispositivo con la nube: a menudo se necesitan pasos adicionales para ello. Ten en cuenta que incluso si deseas desconectar tus dispositivos de la nube, necesitarás alguna forma de actualizar regularmente el firmware de los dispositivos, algo que, por otra parte, suele hacerse automáticamente cuando estos dispositivos están conectados en red.

Para cualquier hub local, necesitarás el hardware y una forma de conectarte a él, normalmente una aplicación en tu smartphone. El hardware suele ser una pequeña máquina que se conecta a la red local y permite al usuario acceder a ella. Para simplificar, hay productos comerciales que funcionan sin más. Hubitat ofrece un hub local a la venta en el rango de los 100 dólares estadounidenses.

Para los más técnicos, Home Assistant (HA) es un software central de código abierto impulsado por la comunidad que puede instalarse en diversas plataformas, como una Raspberry Pi o un viejo ordenador portátil que tenga por ahí cogiendo polvo. No requiere mucha potencia de procesamiento o memoria para funcionar: cualquier Raspberry Pi 3b+ o posterior hará el trabajo sin problemas. En este post, describiremos un típico diseño de IoT de alto nivel que preserva la privacidad utilizando HA.

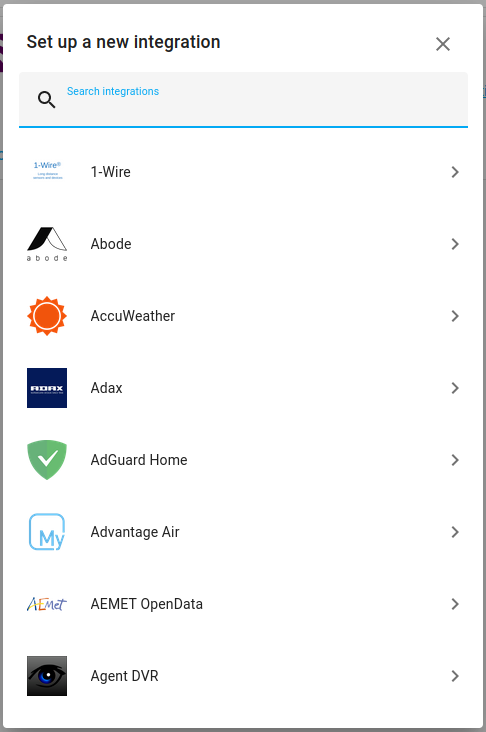

Después de instalar HA, podrás añadir dispositivos a través de un concepto que HA denomina "integraciones"; cada integración permite al usuario controlar un dispositivo o toda una categoría de dispositivos. Las variedades de integraciones provistas son enormes, y el beneficio del desarrollo impulsado por la comunidad realmente brilla porque incluso si su dispositivo no es compatible específicamente, es probable que esté disponible a través de la tienda comunitaria no oficial de Home Assistant (HACS).

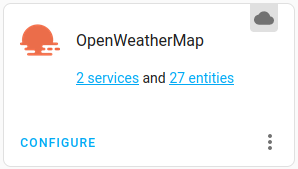

Una cosa buena es que HA indicará si una integración depende de la nube. Puedes verlo con un icono en la esquina superior derecha de tu integración.

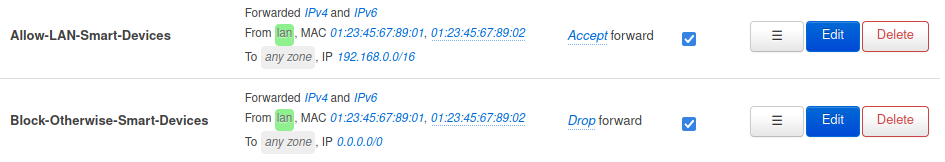

En el caso de las integraciones que no dependen de la nube, es posible que quieras bloquear el dispositivo de la conectividad a Internet. Aunque la mayoría de los aparatos electrónicos inteligentes no lo ponen fácil, si tienes un cortafuegos doméstico o un router configurable puedes limitar las conexiones que hace a tu red local. En OpenWRT, por ejemplo, puedes añadir reglas de cortafuegos a través de la interfaz web de Luci. Aquí, hemos especificado las direcciones MAC de los dispositivos que queremos que sólo se conecten a la LAN, no a Internet. Tu configuración variará en función de las direcciones MAC de tus dispositivos y de la configuración de tu red local:

En casos especialmente desagradables, un dispositivo puede negarse a funcionar hasta que pueda llegar a Internet, incluso si puede ser controlado localmente (a través de una integración no en la nube). Sin embargo, en la mayoría de los casos, un dispositivo seguirá permitiendo el control local cuando se corte su conexión a Internet.

Ahora tenemos una forma de conectar nuestros dispositivos inteligentes existentes a un concentrador de red local y sacarlo de Internet.

Uso de Zigbee o Z-Wave para crear una malla inteligente privada

Zigbee y Z-Wave son dos protocolos inalámbricos abiertos que se desarrollaron específicamente para dispositivos inteligentes y funcionan en una red totalmente diferente a la red Wi-Fi (802.11) de su hogar. Esto proporciona un nivel de separación entre los dispositivos inteligentes que soportan Zigbee/Z-Wave e Internet por diseño, aunque esa separación no se mantiene necesariamente cuando se utiliza un concentrador no fiable. Muchas empresas proporcionan concentradores Zigbee o Z-Wave que enviarán sus datos y el estado de los dispositivos a través de Internet. Por eso, utilizar un concentrador centrado en la privacidad, como los mencionados anteriormente, es importante para mantener tus datos privados.

Además, tanto Zigbee como Z-Wave crean una red de malla de sus dispositivos inteligentes, lo que mejora enormemente el alcance de los dispositivos. Siempre que haya otro dispositivo Zigbee dentro del alcance, un nuevo dispositivo inteligente habilitado para Zigbee puede unirse a la red a través de él, sin tener que estar dentro del alcance del concentrador. Esto también permite una expansión teóricamente ilimitada de la red. La comunicación entre los dispositivos y el coordinador (hub) se realiza de forma relativamente segura, usando el modo CCM y claves simétricas de 128 bits para comunicaciones criptográficamente seguras Aunque al añadir dispositivos se utiliza un modelo de confianza abierto que confía en el emparejamiento inicial (similar a la confianza en el primer uso). Por desgracia, Zigbee y Z-Wave son protocolos separados que no interoperan entre sí. En este ejemplo, demostraremos una configuración Zigbee, aunque Z-Wave es similar en su funcionamiento y ambos pueden ser utilizados en combinación con HA.

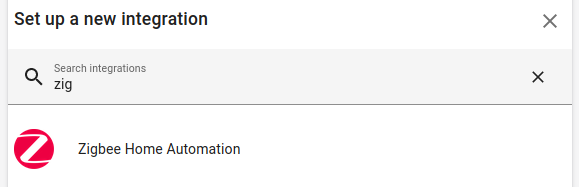

Para comunicarse con los dispositivos Zigbee, se necesita un Zigbee USB gateway es necesario. Una vez enchufado al equipo de HA, el hub puede utilizar la Integración de la domótica Zigbee (ZHA) que no utiliza la nube, para descubrir nuevos dispositivos Zigbee, controlarlos, mostrar los datos de los sensores en ellos, etc., y toda esta información se mantiene a salvo en su hub local.

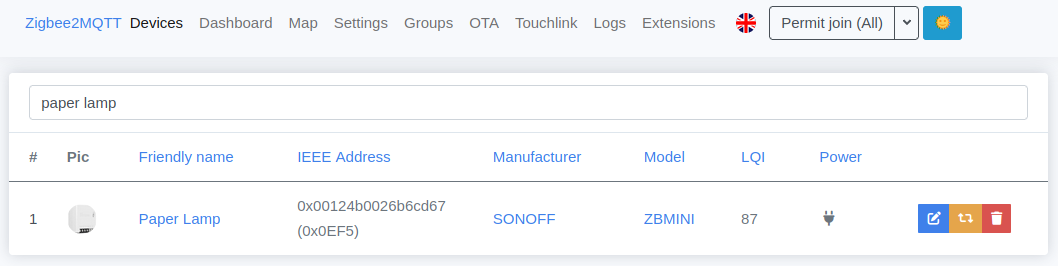

En lugar de interconectar directamente la pasarela Zigbee USB con HA, el dispositivo USB puede comunicarse con una pieza de software de puente versátil, zigbee2mqtt. La ventaja de usar zigbee2mqtt es que traduce todas las comunicaciones de tu dispositivo Zigbee al protocolo MQTT, que es un protocolo ultraligero para transferir datos y administrar dispositivos. Como tal, se está convirtiendo rápidamente en un lenguaje universal para los dispositivos IoT. zigbee2mqtt es compatible con una amplia gama de dispositivos Zigbee, y le permite controlar la entrega de actualizaciones de firmware OTA. Proporciona una interfaz web independiente que puede ser utilizada para controlar los dispositivos, pero se utiliza más a menudo como una pieza de middleware para suministrar software de automatización (como HA) con el control de dispositivos Zigbee. Para utilizarlo con HA, basta con usar la integración MQTT.

Puedes consultar el Repositorio de compatibilidad de dispositivos Zigbee para ver qué dispositivos son compatibles con ZHA y zigbee2mqtt y elegir la opción más adecuada para ti.

Recuperar el control de sus dispositivos inteligentes

La seguridad y la privacidad del IoT es un tema increíblemente tenso, y en general los fabricantes son extremadamente liberales con sus datos y su almacenamiento. Además de que el control en la nube de los dispositivos proporciona posibles puntos únicos de fallo y un objetivo lucrativo para los hackers malintencionados, añade una capa extra de complicación por la que un usuario necesita instalar (y mantener instaladas) tantas aplicaciones como proveedores de dispositivos tenga en su casa. Algunos de estos problemas se están abordando lentamente con iniciativas como Matter, pero la comodidad y la seguridad son el centro de esta nueva norma: la privacidad del usuario sigue delegada en el proveedor, no en los propios usuarios.

Esperamos haber mostrado una forma de configurar tu hogar inteligente sin sacrificar la privacidad y la seguridad en aras de la comodidad. Con un poco de esfuerzo adicional, es posible sacar el máximo partido a nuestros dispositivos inteligentes sin caer en las trampas y fallos del diseño del IoT.